Solange noch keine Stoppschilder davor sind, hier eine Linksammlung mit Bombenbauanleitungen und Terror-Manuals:

Mit ‘DNS’ getaggte Artikel

Wähle CDU und rette deine Freiheit!

Die Fortsetzung von “Du bist Terrorist“. (via netzpolitik.org)

Die DNS-Server der SPD (Fortsetzung)

Es gibt noch ein paar neue Informationen zum DNS Server der SPD. Johannes Boie von der Süddeutschen Zeitung, hatte sich mit uns in Verbindung gesetzt, weil er gerade eine Recherche zum Thema “Datenschutz bei den Parteien” durchführt, und dabei auf die DNS Server Verwirrung gestossen ist.

Nun hatte die SPD ja den Server bereits umkonfiguriert, sodass dieser für die Öffentlichkeit nicht mehr erreichbar war. Dennoch meldete ein

dig +short @dns2.spd.de version.bind TXT CH

brav die Versionsnummer “9.3.1″. Dies legte den Verdacht nahe, dass der Server nicht gegen den Kaminsky-Bug geschützt wurde.

Johannes Boie hat, wie er in seinem Blogeintrag schreibt, bei der SPD mal nachgefragt. Die Antwort der Genossen darauf würde wohl Sir Humphrey Appleby Respekt abnötigen:

“Diese Sicherheitslücke wurde bereits vor langer Zeit geschlossen. Man sollte sich nicht durch die angezeigte Versionsnummer blenden lassen, diese ist frei einstellbar.”

Die Antwort ist brilliant, denn diese Aussage lässt sich natürlich im Nachhinein nicht mehr überprüfen, da der Server sich durch die Öffentlichkeit nicht mehr abfragen lässt. Die Versionsnummer in bind9 ist tatsächlich frei einstellbar, üblicherweise findet man sie in /etc/bind/named.conf.options:

options {

directory “/var/cache/bind”;version “9.3.5-p2″;

// Weitere Einstellungen

};

Es ist also gut möglich, dass bind upgedatet wurde, und man beim Update die named.conf.options Datei bewusst nicht mit upgedatet hat, um vorhandene Einstellungen nicht zu überschreiben. Dabei wurde dann vergessen eine sinnvolle Versionsnummer einzugeben. Das überrascht, nimmt doch die Diskussion, ob es nun sinnvoll ist, seine Versionsnummer zu verschleiern, oder die reale Nummer zu nutzen, einigen Raum in praktisch allen Handbüchern ein. Dass es nicht zielführend ist, eine Versionsnummer einer verwundbaren Version zu verwenden ist dagegen selbstredend: Zieht so eine Versionsnummer doch Skript-Kiddies an, wie die Motten das Licht.

Mal diplomatisch gedacht, ist es natürlich clever die Version nicht zu ändern, dadurch lässt sich nämlich verschleiern, wann man das Update tatsächlich gemacht hat. Aus dieser Sicht ist das eine geschickte Lösung, oder? Yes, Minister!

Sperrlisten: Geheime Disskussion um Excel-Tabellen

Michael Rotert, Vorstandsvorsitzender des Verbands Deutscher Internetwirtschaft e.V., monierte bereits in einem Interview mit der taz die Schwierigkeiten den Cyber Cops des BKA zu erklären, dass die “geheimen Sperrlisten” lieber nicht unverschlüsselt als Excel-Liste verschickt werden sollten. Mittlerweile hat sich die Bundesnetzagentur in diese informationstechnischen Fragestellung des 21. Jahrhunderts eingeklinkt und hat hierzu eine Richtlinie ausgearbeitet die sie nun kommentiert haben möchte:

Die Bundesnetzagentur ruft zur Kommentierung auf: Die „Technische Richtlinie zur Umsetzung gesetzlicher Maßnahmen im Rahmen des Gesetzes zur Bekämpfung der Kinderpornographie in Kommunikationsnetzen TR ZugErschG“ soll kommentiert werden.

Der Deutsche Bundestag hat [...] den Entwurf eines Gesetzes zur Bekämpfung von Kinderpornografie in Kommunikationsnetzen angenommen. Dieses sieht in § 10 vor, dass das Bundeskriminalamt unter Beteiligung der Dienstanbieter in einer technischen Richtlinie regelt, in welcher Form und nach welchen Verfahren die Sperrlisten und die Aufstellung über die Anzahl der Zugriffsversuche zur Verfügung gestellt werden.

Der Witz in Tüten ist nun, dass der Entwurf der Technischen Richtlinie sowie das Beteiligungsverfahren der Provider zur Verschlusssache erklärt wurde. Das Amtsblatt der Bundesnetzagentur verkündet hierzu:

Die Technische Richtlinie ist VS-NfD eingestuft. Daher benennen die verpflichteten Dienstanbieter namentlich Personen, die vor der persönlichen Aushändigung des Entwurfes der Technischen Richtlinie nach dem Verpflichtungsgesetz verpflichtet werden. Die Abgabe des Entwurfes der Technischen Richtlinie erfolgt gegen Empfangsbestätigung ausschließlich an diese Personen.

Etwaige Stellungsnamen sind an das

Bundeskriminalamt

Abteilung IT

65173 Wiesbadenzu senden.

Eine Weitergabe einstweiliger Stellungsnahmen an andere Stellen als das Bundeskriminalamt oder eine Verbreitung von Inhalten dieser auf anderem Wege unterfällt denselben Strafbestimmungen wie eine Weitergabe des Entwurfs der TR.

[..]

Security through obscurity? Wohl kaum. Vermutlich steckt hinter diesem bizarren Beteiligungsverfahren die selbe Motivation wie hinter proprietären Code: Ein hilfloser Versuch die eigene Inkompetenz zu verbergen um seine Position abzusichern.

SPD und das DNS-Server Problem

In seinem Blog weist Christoph Hochstätter darauf hin, dass es eben doch keinen zensurfreien DNS Server bei der SPD gäbe.

Tatsächlich ergeben seine Recherchen, dass der Server einen Forwarder benutzt, den man so nicht sieht. Dies ist aber ein Umstand, den ich nicht testen konnte, weil ich leider keinen Zugriff auf die Logs eines autorativen DNS habe.

Obwohl der DNS Server offen ist -was ja laut Herrn Fischer so böse sein soll- ist er daher vermutlich nicht geeignet, die Zensur zu umgehen, weil der Forwarder falsche Antworten geben wird. Schade, dadurch ist die Sache natürlich nicht mehr ganz so lustig.

Christoph schrieb hierzu in den Kommentaren sehr passend:

Ist ja auch ziemlich komplex das Thema. Zum Glück zu komplex, dass die Provider es beherrschen würden.

Ob der offene Server der SPD nun wirklich auf die Zensur läuft, oder nicht, werden wir erst sehen, wenn die ersten Sperrlisten geleakt werden.

Falls der SPD Server solange lebt, da er in die ganze Welt rausposaunt, dass er nicht gegen die DDoS -Attacke, die Dan Kaminsky beschreibt, gesichert ist.

Update: Christoph Hochstätter hat eine weitere amüsante Entdeckung gemacht: Probiert mal “host -a -l spd.de dns2.spd.de” aus (siehe Kommentar).

Der Dank der Kinderschänder

Update: SPD-DNS Server benutzt einen Forwarder

Mit der neuen gesetzlichen Regelung bekämpfen wir nicht nur die

Verbreitung kinderpornografischer Inhalte im Internet, sondern

schützen zugleich Internetnutzer, sichern rechtsstaatliche Grundsätze und

ermöglichen ein transparentes Verfahren. Sie hingegen haben für sich

die technischen Voraussetzungen geschaffen, damit sie sich weiterhin

unbeschränkt, wenn Sie denn die Absicht hätten, die Vergewaltigung

von Kindern betrachten können und dies auch im Bekanntenkreis weiter

empfohlen. Die Kinderschänder in dieser Welt werden es Ihnen danken.

Hingegen die Pädophilen, die um ihre Neigung wissen und diese

bekämpfen, danken uns, da sie nun nicht mehr Gefahr laufen, versehentlich auf

entsprechende Seiten zu stoßen.

Mit diesen markigen Worten erläuterte Eckhardt Fischer, Wirtschaftsreferent der SPD, die Anti-Kinderpornographie-Strategie der SPD, in einer Antwort an den Heise-User TurboTux, nachdem dieser angekündigt hatte, einen eigenen DNS-Server betreiben zu wollen, um die geplanten Netzsperren zu umgehen.

Zusammengefasst läßt sich die Position der SPD wie folgt beschreiben: TurboTux ist ein ganz schlimmer Finger, denn er unterstützt ja absichtlich die Kinderschänder, die ihm für die weiterhin verfügbare Zugriffsmöglichkeit auf Bilder und Filme von Kindesmißbrauch danken werden.

Wer einen DNS-Server betreibt, so die SPD-Line hier, nimmt billigend in Kauf, dass weitere Kinder misbraucht werden, und unterstützt damit aktiv Kindesmishandlungen. Eben so wie TurboTux.

Oder so wie die SPD.

Fragt man bei der DENIC nach, so findet man zunächst heraus, dass sich die SPD ihre Webpräsenz bei der Firma “Hostmaster Office Consult GmbH” hosten läßt. Im Handelsregister habe ich die nicht gefunden, aber da die in Berlin im SPD-Gebäude in der Stresemannstraße sitzen, ist anzunehmen, dass diese Firma eine parteieigene GmbH ist, an die die SPD interne Aufträge vergibt. Machen alle anderen Parteien ja auch so. Registrar der Domain ist Vodafone/Arcor.

Sucht man mit dig nach spd.de, erhält man -ganz schnöde- den DNS Eintrag für spd.de

$ dig spd.de

; <<>> DiG 9.4.3-P2 <<>> spd.de

;; global options: printcmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 8364

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 4, ADDITIONAL: 3;; QUESTION SECTION:

;spd.de. IN A;; ANSWER SECTION:

spd.de. 1800 IN A 194.145.124.51;; AUTHORITY SECTION:

spd.de. 38400 IN NS ns3.arcor-ip.de.

spd.de. 38400 IN NS dns2.spd.de.

spd.de. 38400 IN NS ns1.arcor-ip.de.

spd.de. 38400 IN NS ns2.arcor-ip.de.;; ADDITIONAL SECTION:

ns1.arcor-ip.de. 11578 IN A 145.253.2.19

ns2.arcor-ip.de. 11577 IN A 145.253.2.80

ns3.arcor-ip.de. 11578 IN A 145.253.3.171;; Query time: 47 msec

;; SERVER: 192.168.123.254#53(192.168.123.254)

;; WHEN: Wed Aug 5 21:49:46 2009

;; MSG SIZE rcvd: 170

Nanu, was ist das?

spd.de. 38400 IN NS dns2.spd.de.

Herr Fischer, Ihre Partei wird doch nicht etwa einen eigenen Nameserver betreiben? Sie haben TurboTux doch gerade noch gescholten, weil das Kinderschänder unterstüzt. Naja, vielleicht ist das ja nur ein Aliasname.

$ nslookup dns2.spd.de

Server: 192.168.123.254

Address: 192.168.123.254#53Non-authoritative answer:

Name: dns2.spd.de

Address: 195.50.146.131

Nö, kein Alias. RIPE sagt mir, die Adresse gehört zum Netzwerk der SPD.

$whois 195.50.146.131

[snip]

inetnum: 195.50.146.0 – 195.50.146.255

netname: SPDINET-NET

descr: Sozialdemokratische Partei Deutschland

descr: Wilhelmstr 141

descr: 10963 Berlin

country: DE

admin-c: FH1138-RIPE

tech-c: ANOC1-RIPE

status: ASSIGNED PA

mnt-by: ARCOR-MNT

source: RIPE # Filtered

[snip]

Nein, das ist definitiv kein ACROR-eigener Server, den betreibt die SPD in ihrem eigenen Netz. Der Server ist anscheinend autorativ für alle Domänen in diesem Netz, bestimmt aber für spd.de und wahlkampf09.de, das habe ich nachgesehen. Naja, die eigenen Domänen bedienen soll ja auch ein Server, der nur für das Intranet dient. Probieren wir es doch mal mit der Konkurrenz:

$ dig @195.50.146.131 cdu.de

; <<>> DiG 9.4.3-P2 <<>> @195.50.146.131 cdu.de

; (1 server found)

;; global options: printcmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 43860

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 6, ADDITIONAL: 0;; QUESTION SECTION:

;cdu.de. IN A;; ANSWER SECTION:

cdu.de. 7200 IN A 193.219.105.10;; AUTHORITY SECTION:

de. 983 IN NS C.DE.NET.

de. 983 IN NS F.NIC.de.

de. 983 IN NS L.DE.NET.

de. 983 IN NS S.DE.NET.

de. 983 IN NS Z.NIC.de.

de. 983 IN NS A.NIC.de.;; Query time: 18 msec

;; SERVER: 195.50.146.131#53(195.50.146.131)

;; WHEN: Wed Aug 5 22:46:36 2009

;; MSG SIZE rcvd: 146

Na Herr Fischer, nun erzählen sie aber nicht, daß ihr DNS-Server auch die Domänen des politischen Gegners verwaltet. Der Server ist auch kein Cache, die AUTHORITY SECTION verweist auf die DNS-Rootserver.

Löst der Server etwa auch die “bösen” Seiten auf?

$ dig @195.50.146.131 wikileaks.de

; <<>> DiG 9.4.3-P2 <<>> @195.50.146.131 wikileaks.de

; (1 server found)

;; global options: printcmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 41775

;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 6, ADDITIONAL: 0;; QUESTION SECTION:

;wikileaks.de. IN A;; ANSWER SECTION:

wikileaks.de. 22630 IN A 88.80.13.160;; AUTHORITY SECTION:

de. 814 IN NS Z.NIC.de.

de. 814 IN NS A.NIC.de.

de. 814 IN NS C.DE.NET.

de. 814 IN NS F.NIC.de.

de. 814 IN NS L.DE.NET.

de. 814 IN NS S.DE.NET.;; Query time: 18 msec

;; SERVER: 195.50.146.131#53(195.50.146.131)

;; WHEN: Wed Aug 5 22:49:26 2009

;; MSG SIZE rcvd: 152

Jepp. Klappt.

$ dig @195.50.146.131 youporn.com

; <<>> DiG 9.4.3-P2 <<>> @195.50.146.131 youporn.com

; (1 server found)

;; global options: printcmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 38579

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 3, ADDITIONAL: 5;; QUESTION SECTION:

;youporn.com. IN A;; ANSWER SECTION:

youporn.com. 54 IN A 74.86.111.8

youporn.com. 54 IN A 74.86.111.11;; AUTHORITY SECTION:

youporn.com. 23949 IN NS ns1.youporn.com.

youporn.com. 23949 IN NS ns1.softlayer.com.

youporn.com. 23949 IN NS ns2.softlayer.com.;; ADDITIONAL SECTION:

ns1.youporn.com. 8981 IN A 74.86.202.26

ns1.softlayer.com. 10146 IN A 67.228.254.4

ns1.softlayer.com. 10146 IN AAAA 2607:f0d0:0:f:1::1

ns2.softlayer.com. 10146 IN A 67.228.255.5

ns2.softlayer.com. 10146 IN AAAA 2607:f0d0:0:f:2::1;; Query time: 20 msec

;; SERVER: 195.50.146.131#53(195.50.146.131)

;; WHEN: Wed Aug 5 22:52:00 2009

;; MSG SIZE rcvd: 229

Klappt auch! War wohl nix, mit Schmutz raus aus dem Netz.

Also Herr Fischer, nun bin ich ehrlich entsetzt, da werfen Sie Herrn TurboTux vor, die Kinderschänder dieser Welt zu erfreuen, und was macht ihre Partei? Genau dasselbe.

Ihre Partei hat für sich die technischen Voraussetzungen geschaffen, damit sich Mitglieder und Mitarbeiter weiterhin unbeschränkt, wenn sie denn die Absicht hätten, die Vergewaltigung von Kindern betrachten können, und ermöglicht beliebigen Dritten den Zugang dazu. Die Kinderschänder in dieser Welt werden es Ihnen danken.

SPD hört den Schuß immer noch nicht

Eigentlich wollte ich dem Wirtschaftsreferenten der SPD, Eckhard Fischer, einen offenen Brief per E-Mail zukommen lassen. Aber leider musste ich feststellen, dass es nicht ganz einfach ist, Herrn Fischer überhaupt zu erreichen. Der Herr, der sich bei Heise so eloquent über “die Internetgemeinde” äußert, hat nicht mal eine Präsenz auf seiner Parteihomepage, und ist Online praktisch nicht zu finden. Das spricht nicht dafür, dass er erhebliche Kenntnis über das Internet und seine Nutzer hat.

Nicht ganz unberechtigt, beklagt Fischer sich gegenüber Heise, dass ein Nutzer, der unter dem Pseudonym TurboTux auftritt, Fischers Kollegin Ute Berg als “Verräterin” und “Zicke” beschimpft habe. Das ist soweit richtig, dass dies nicht unbedingt dem Diskussionsstil entspricht, dem man folgen sollte. Wer unsachlich wird macht sich nicht gerade glaubwürdiger. Zudem glaube ich, dass es sinnvoll ist einen gewissen Mindeststandard beim zwischenmenschlichen Umgang zu pflegen. Dazu gehört sicher auch, dass man sich auch dann noch höflich verhält, wenn andere das nicht tun.

Was Fischer allerdings zunächst verschweigt, ist ein Antwortschreiben, dass sein Referat auf einen offenen Brief von TurboTux, in dem dieser ankündigte einen eigenen DNS Server betreiben zu wollen, mit folgendem Wortlaut antwortete:

Mit der neuen gesetzlichen Regelung bekämpfen wir nicht nur die

Verbreitung kinderpornografischer Inhalte im Internet, sondern

schützen zugleich Internetnutzer, sichern rechtsstaatliche Grundsätze und

ermöglichen ein transparentes Verfahren. Sie hingegen haben für sich

die technischen Voraussetzungen geschaffen, damit sie sich weiterhin

unbeschränkt, wenn Sie denn die Absicht hätten, die Vergewaltigung

von Kindern betrachten können und dies auch im Bekanntenkreis weiter

empfohlen. Die Kinderschänder in dieser Welt werden es Ihnen danken.

Hingegen die Pädophilen, die um ihre Neigung wissen und diese

bekämpfen, danken uns, da sie nun nicht mehr Gefahr laufen, versehentlich auf

entsprechende Seiten zu stoßen.

Das ist schon ziemlich starker Tobak, was die SPD da rauslässt, und kann getrosst in eine Reihe gestellt werden, mit den Äußerungen einer Ursula von der Leyen. Laut Herrn Fischer, von der SPD-Fraktion ist also nun jeder, der einen eigenen DNS-Server betreibt, ein Kinderschänder. Daran, diesen Vorwurfs direkt zu erheben, schrammt das Antwortschreiben nur knapp vorbei, die Intention ist aber klar: Wer eigene Dienste betreibt, die benutzt werden könnten, wenn jemand sich Bilder von dokumentiertem Kindesmisbrauch beschaffen möchte, tut dies nur aus dem Grund, sich ebensolche selber beschaffen zu wollen.

Interessanterweise zeigt sich Fischer in seinem Statement “ernüchtert” über den Dialog mit der “Internetgemeinde”. Da muss man sich schon die Frage stellen, in welchem Elfenbeinturm Herr Fischer sich aufhält: Zuerst beschimpft er die “Netzgemeinde” aufsd übelste, und wundert sich dann, dass die soeben beschimpften nicht mehr mit ihm reden wollen. So wird das jedenfalls nichts mehr damit, die jungen Wählerschichten anzusprechen.

Anleitung zur Einrichtung einer “DNS-Sperre”

Die Hauptaufgabe des Domain Name System (DNS) ist die Beantwortung von Anfragen zur Namensauflösung. Die Namensauflösung der URL http://cdu.de liefert z.B. die IP-Adresse 193.219.105.10 zurück. “DNS-Sperren” manipulieren die Zuordnung zwischen einem URL und der zugehörigen IP-Adresse: DNS-Server, die zensieren, beantworten bestimmte Anfragen nicht mit den jeweiligen eigentlichen IP-Adressen sondern mit der IP einer Stoppseite. Der Rechner, der die erhaltene IP weiterverarbeitet, lädt daraufhin z.B. statt der zensierten Website eine Website mit einem Stoppschild herunter.

Das Folgende Beispiel erklärt die simple Technik der “DNS-Sperre”, indem die Website der CDU eine Stoppseite verpasst bekommt.

Verwendet wird im Beispiel der freie DNS-Server BIND auf Grund seiner starken Verbreitung in mittleren und großen Netzen.

Im DNS bezeichnet Zone den Teil des Domänenbaums, für den ein DNS-Server zuständig ist und deshalb die offiziellen Daten kennt. Einen für eine Zone zuständigen DNS-Server nennt man autoritativ. Seine Informationen über diese Zone, wie die Zuordnung zwischen der URL und der zugehörigen IP-Adresse, werden als gesichert angesehen. Diesen Wunden Punkt des DNS nutzend, beginnt hier die Manipulation, in dem man den eigenen DNS-Server dahingehend konfiguriert, dass er zum autoritativen DNS-Server für die Zone *.cdu. wird. (* steht für alle Subdomains wie z.B. team-zukunft.cdu.de).

In der anzulegenden Zonendatei /etc/bind/db.cdu.de – in der die Zone *.cdu. vollständig beschrieben wird – sind wenigstens folgende Einträge notwendig:

$TTL 2D

@ IN SOA cdu.de. mail.cdu.de. (

2009052401 ; Serial

8H ; Refresh

2H ; Retry

4W ; Expire

2D ) ; Negative Cache TTL

;

@ IN NS <IP des eigenen DNS-Servers>

* IN A <IP der Stoppseite>

In der vorletzten Zeile wird der eigene DNS-Server als der für die Zone *.cdu. zuständige angegeben. In der letzten Zeile wird die bei der Auflösung von URL in IP-Adresse zurückgegebene IP, also die der Stoppseite, eingetragen. Details zu den weiteren Einträgen sind in den Wikipedia-Artikeln SOA Resource Record und Zonendatei zu finden.

Im Beispiel ist die IP-Adressen des DNS-Servers mit der des Stoppschilds identisch:

@ IN A 78.46.131.100

* IN A 78.46.131.100

Abschließend muss BIND mit einem Eintrag in der Datei named.conf.local die Zonendatei db.cdu.de bekannt gemacht werden (Falls noch nicht Vorhanden, muss im Verzeichnis /etc/bind/ die Datei named.conf.local angelegt und in der Datei named.conf mit der Zeile include “/etc/bind/named.conf.local”; eingebunden werden):

zone "cdu.de" {

type master;

file "/etc/bind/db.cdu.de";

};

Wirksam werden die Änderungen nach einem Neustart von BIND. Mit dem Befehl host können die Änderungen getestet werden. Als Antwort auf host cdu.de sollte kommen:

cdu.de has address 193.219.105.10

Und nun wird der manipulierte DNS-Server mit host cdu.de 78.46.131.100 befragt:

Using domain server:

Name: 78.46.131.100

Address: 78.46.131.100#53

Aliases:

cdu.de has address 78.46.131.100

Um das Stoppschild unter cdu.de im Browser zu bewundern, muss im eigenen Resolver, das ist die von DNS-Servern Informationen abrufende Software, die IP des manipulierten DNS-Servers an erster Stelle eingetragen werden.

Zu beachten ist noch, dass z.B. unter www.cdu.de/sitemap.htm ein “404 – Seite nicht gefunden” Fehler im Browser angezeigt wird, da auf dem Server des Stoppschildes keine sitemap.htm Datei existiert. Quick & Dirty kann dies durch eine serverseitige Umleitung der Fehlerseite auf das Stoppschild gelöst werden. Fertig ist die Zensur-Infrastruktur.

Eine Manipulation des DNS ist so simpel, da vor knapp 30 Jahren beim Entwurf des DNS niemand diese Möglichkeit beachtet hat – wer kommt auch auf die Idee, dass in 30 Jahren die Regierung fordert, Telefonbücher zu manipulieren?

CDU, SPD & Co zensiert

Zur atmosphärischen Einstimmung auf die drohenden Zensur des Internets hier die IP eines DNS-Servers der bereits zensiert:

78.46.131.100

Anleitungen zur Verwendung dieses Zensur-DNS-Server sind im Wiki des AK Zensur zu finden. Wichtig ist dabei, dass der Zensur-DNS-Server an erster Stelle gefolgt von einem zensurfreien DNS Server eingetragen wird.

Der Zensur-DNS-Server leitet Seiten auf ein Stoppschild um, die “im Zusammenhang mit Verletzung von Grundrechten” stehen. Bisweilen wurde geleakt, dass sich cdu.de und spd.de auf der geheimen Sperrliste befinden. Für weitere Vorschläge und Debatten, wie dämlich es doch ist, mit Zensur gegen Zensur zu agitieren, steht euch die Kommentarfunktion zur Verfügung.

Update: Hat sich ausgestoppt – benötige den Server anderweitig.

Mit einem Bein im Knast

Daß der neue Entwurf zum Sperren von kinderpornographischen Seiten nicht nur zum Zensieren unliebsamer -aber legaler- Inhalte taugt, sondern auch Möglichkeiten für Angreifer bietet, sein Opfer Verfolgung durch die Justiz auszusetzen haben ja Alvar Freude und Holger Köpke schon berichtet.

Nachdem Bundesjustizministerin Brigitte Zypries (SPD) ja verlauten lies, daß jeder der auf dieser Sperrseite landet, mit Strafverfolgung zu rechnen habe, und beweisen müsse, das es sich bei dem Aufruf der gesperrten Seite um ein Versehen handele, ist es geboten nocheinmal darauf hinzuweisen, wie einfach es ist, auf so eine Seite zuzugreifen ohne das zu merken.

Die Angriffsmöglichkeit über iFrames und Skripte sind schon genannt worden, aber es geht auch einfacher: Prefetch.

Aktuelle Firefox-Versionen verwenden eine Funktion, bei der entsprechend markierte Links in angezeigten Seiten im Hintergrund bereits verfolgt und heruntergeladen wird. Besonders für Anwender mit langsamen Verbindungen ist das praktisch, weil -so die Prefetch-Links sinnvoll gesetzt sind- die Seite, die wahrscheinlich als nächste betrachtet wird, geladen wird, solange der User die vorherige Seite noch betrachtet.

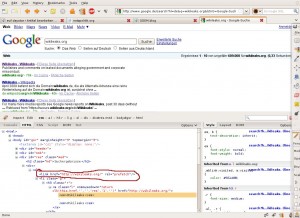

Google macht regen Gebrauch von dieser Funktion, in dem die Suchmaschine eine Bewertung vornimmt, und die Seiten, die der User am wahrscheinlichsten Aufrufen wird, entsprechend markiert. Auf dem Bildschirm sieht man davon allerdings nichts. Erst ein Blick in den Browser Quellcode offenbart, wo der Mechanismus greift.

Google fügt diesen Link zwar nur ein, wenn eine hohe Wahrscheinlichkeit besteht, daß der User auf Informationen auf Wikileaks gesucht hat (sucht man nur nach Wikileaks fehlt der Link), aber es besteht die Möglichkeit auf eine gesperrte Seite zuzugreifen, nur dadurch, daß man die Suchergebnisse von Google ansieht.

Ich habe bewußt das Beispiel WikiLeaks gewählt, weil nach der Einführung des Gesetzes eine gute Chance besteht, daß Wikileaks auf der Liste landet. Sollte das BKA den Fehler der Briten zu wiederholen, und Wikipedia auf die Liste setzen, wird die Gefahr noch größer, wenn man bedenkt, wie häufig die Wikipedia in den Googleergebnissen auftaucht.

Besonders wenn die Bedrohung, wikileaks.org auf die Zensurliste zu setzen, Realität wird, werden die Staatsanwaltschaften wohl in Zukunft viel mehr Arbeit haben.

Zum Schluß noch ein Tipp, wie man den Prefetch abstellen kann. Beim Firefox ist diese Funktion voreingestellt. Duch Eingabe about:config erreicht man die Voreinstellungsseite von Firefox. Hier setzt man die Option network.prefetch-next auf false.

Update: Netzpolitik.org schreibt nun auch über das moderne Abenteuer Prefetching.